👀[스프링 시큐리티 OAuth2] oauth2ResourceServer().jwt()

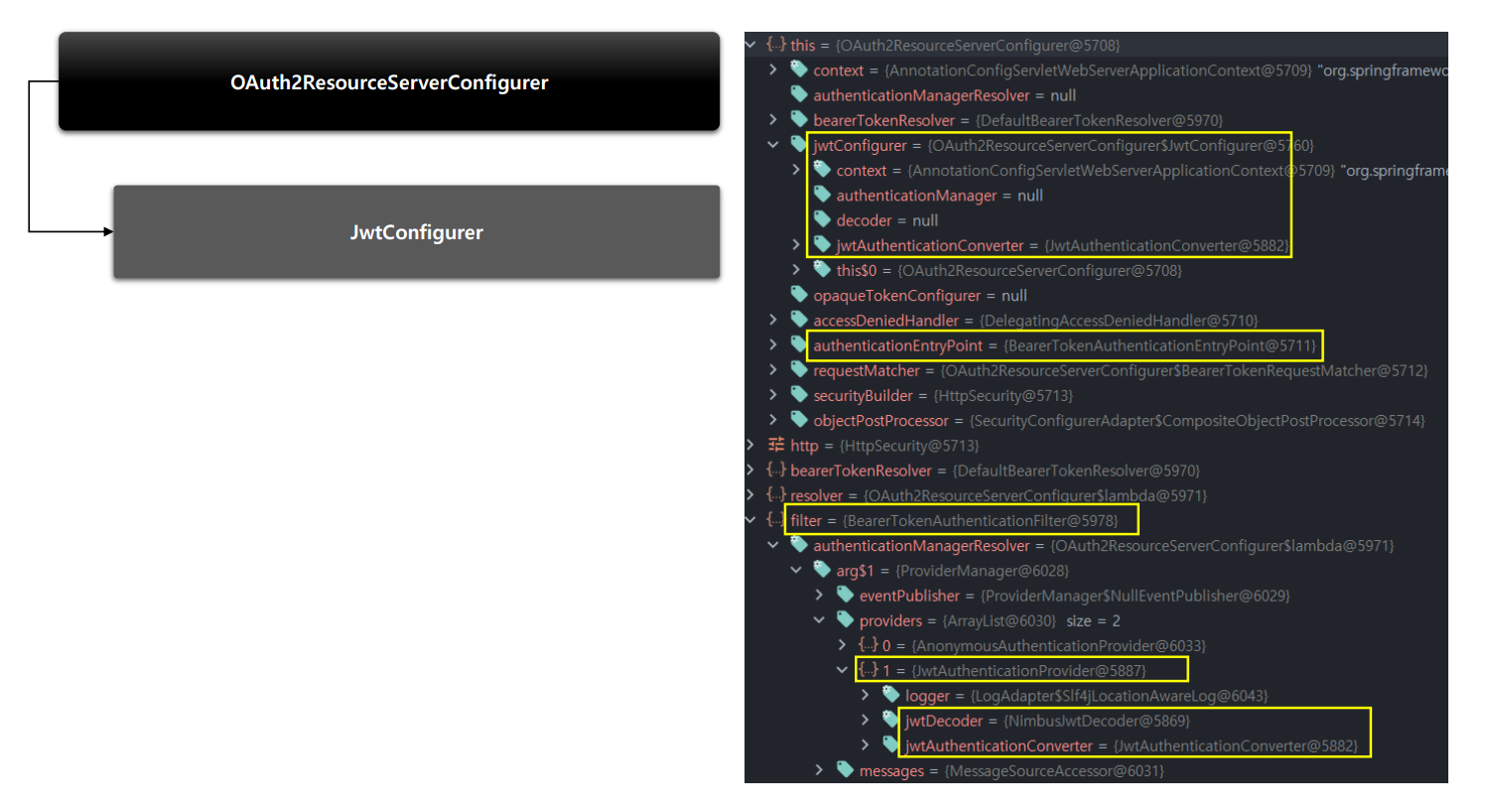

1. JWT API 설정 및 검증 프로세스 이해

✓ 설정 클래스 생성

@Configuration(proxyBeanMethods = false)

public class OAuth2ResourceServerConfig {

@Bean

SecurityFilterChain jwtSecurityFilterChain(HttpSecurity http) throws Exception {

http.authorizeRequests((requests) -> requests.anyRequest().authenticated());

http.oauth2ResourceServer(OAuth2ResourceServerConfigurer::jwt); // jwt 토큰을 검증하는 빈들과 클래스를 생성하고 초기화 함

return http.build();

}

}

- API 설정

- SecurityFilterChain 타입의 빈을 생성해서 보안 필터를 구성한다

- HttpSecurity 에 있는 oauth2ResourceServer().jwt() API 를 정의하고 빌드한다

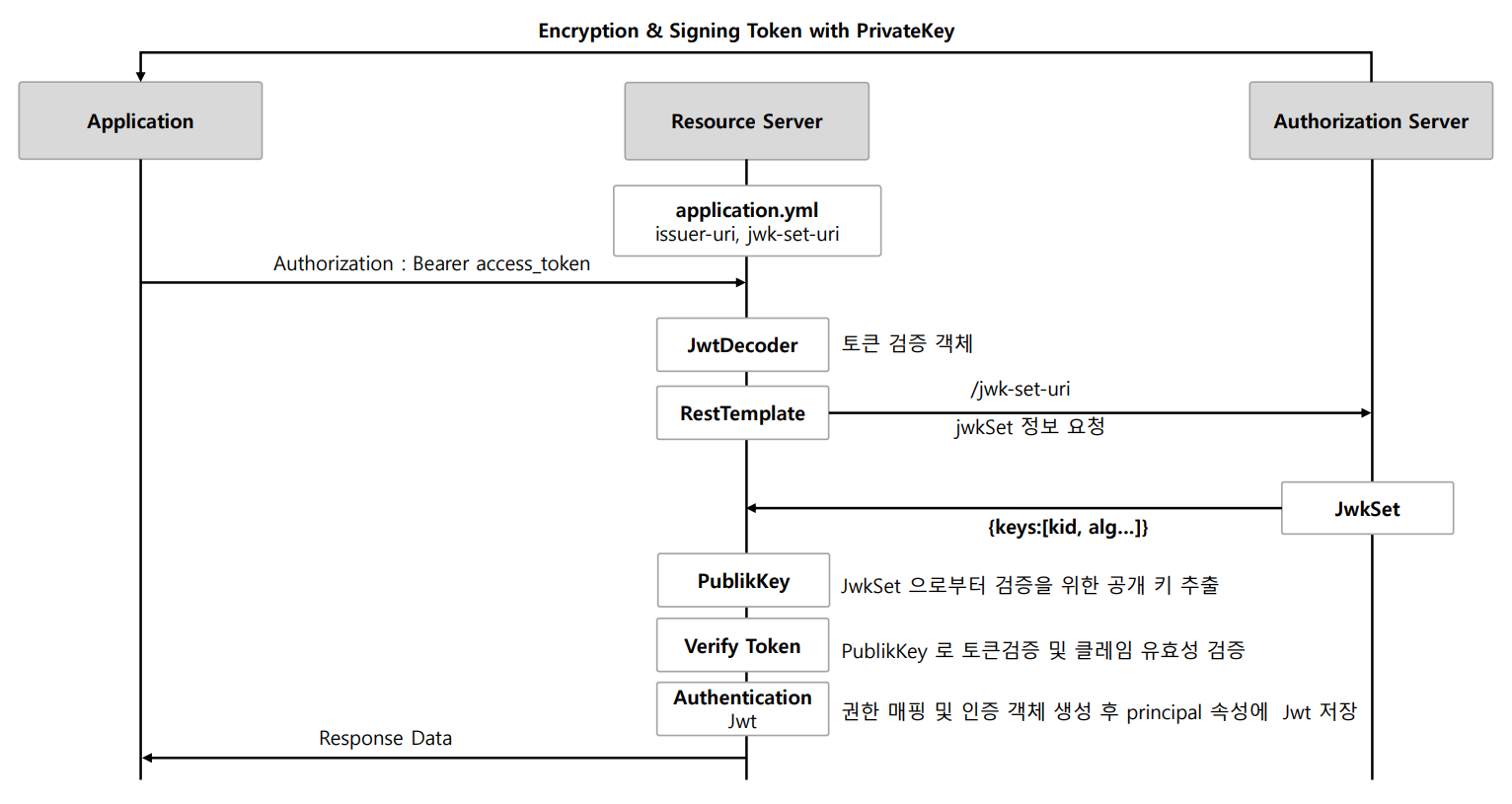

✓ 검증 프로세스 이해

spring.security.oauth2.resourceserver.jwt.issuer-uri = http://localhost:8080/realms/oauth2

- 프로퍼티를 설정하면 JWT로 인코딩한 Bearer 토큰을 검증하는 리소스 서버가 자동으로 설정된다.

- Open ID Connect Provider 설정 엔드포인트 또는 인가 서버 메타데이터 엔드포인트를 검색해서 jwk-set-url 엔드포인트를 찾아 검증을 진행한다

- 두가지 검증 전략을 설정한다

- 리소스 서버는 인가서버의 jwk-set-uri 엔드포인트로 유효한 공개키를 질의하기 위한 검증 전략을 설정한다

- Issuer-uri(http://localhost:8080/realms/oauth2) 에 대한 각 JWT 클레임을 검증할 전략을 설정한다

✓ 검증 순서

- 클라이언트가 Authorization Bearer token-value 를 헤더에 담아서 요청한다

- 리소스 서버는 요청한 토큰이 Bearer 토큰 사양에 부합하는지 검사한다

- 인가서버에서 JWT 토큰에 서명한 개인키와 매칭하는 공개키를 jwk-set-url 엔드포인트 요청으로 가져와서 첫번째 검증을 진행한다.

- JWT에 있는 exp, nbf, iss 클레임의 정보가 기준에 부합하는지 두번째 검증을 진행한다

- 검증에 성공하면 Jwt 객체를 생성하고 claims 정보에 있는 scope 를 추출해서 시큐리티의 권한에 매핑한다 (SCOPE_profile, SCOPE_email)

- Authentication 객체를 생성하고 Jwt 객체를 principal 속성에는 저장한다

- Authentication 를 SecurityContext 에 저장하고 인증을 완료한다

2. JwtDecoder 이해

2-1). 소개 및 세부 흐름

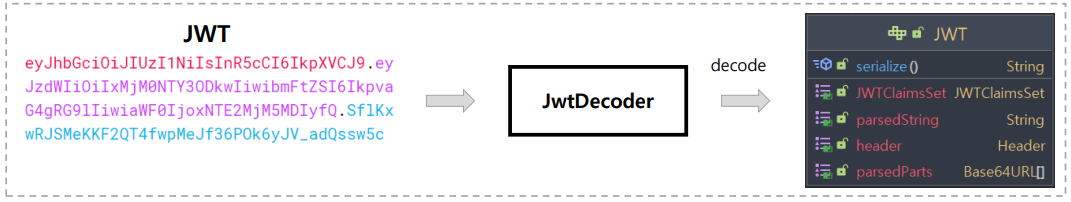

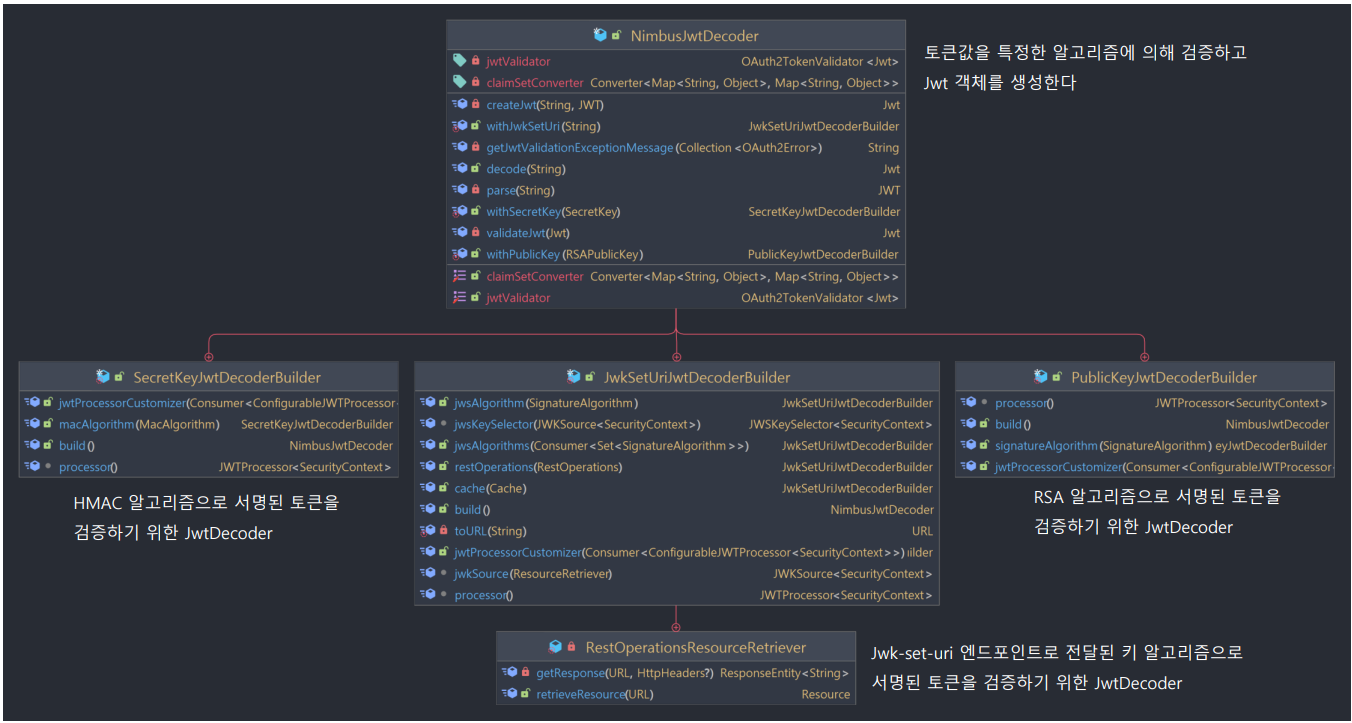

✓ JwtDecoder 소개

- JwtDecoder 는 문자열로 된 JWT(JSON Web Token)를 컴팩트 클레임 표현 형식에서 Jwt 인스턴스로 “디코딩”하는 역할을 한다.

- JwtDecoder 는 JWT 가 JSON 웹 서명(JWS) 구조로 생성된 경우 JWS 서명에 대한 검증의 책임이 있다.

- 기본 구현체로 NimbusJwtDecoder 가 있다

✓ NimbusJwtDecoder

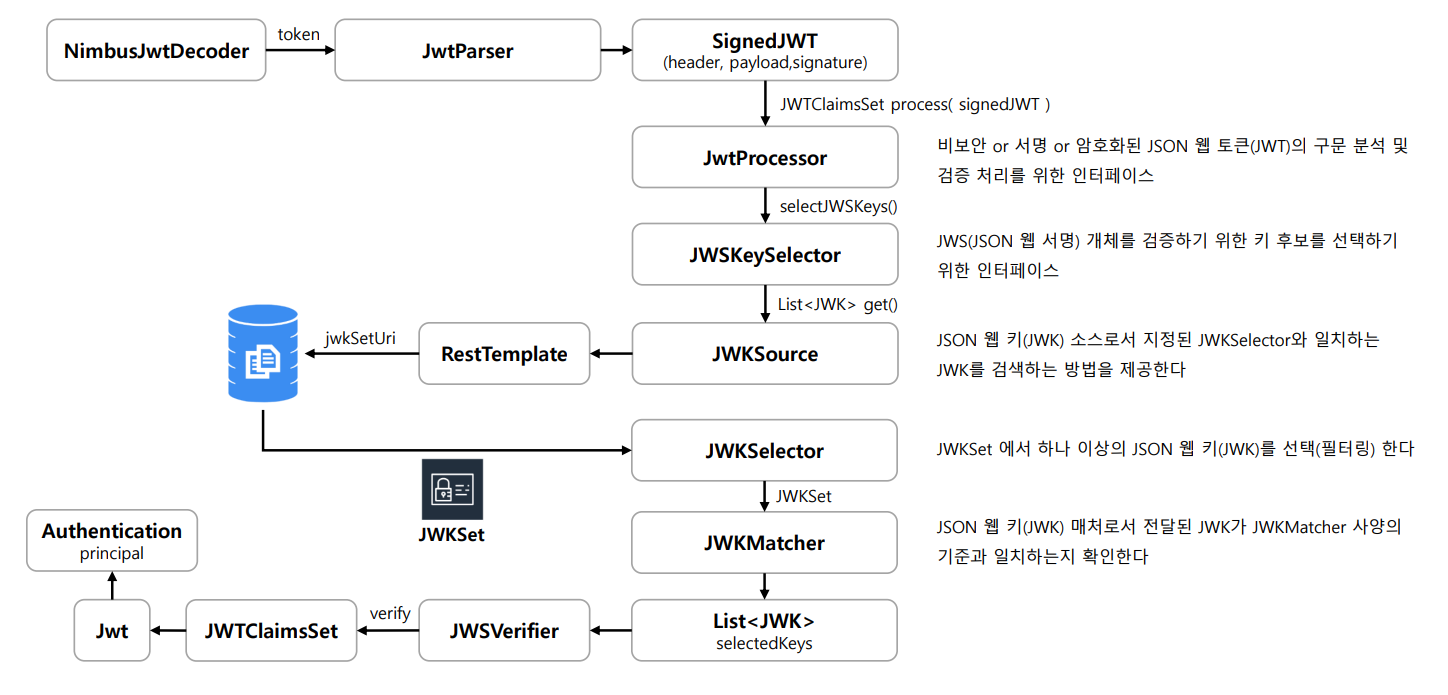

✓ 검증 세부 흐름

- JwtDecoder 의 decode() 를 통해 검증에 성공하면 최종적으로 Jwt 타입의 인증객체를 반환한다

2-2). 생성 방법

✓ JwtDecoders.fromIssuerLocation()

@Bean

public JwtDecoder jwtDecoder() {

return JwtDecoders.fromIssuerLocation(properties.getIssuerUri());

}

- JwtDecoders.fromIssuerLocation() 을 호출하면 Provider 설정 또는 인가 서버 메타데이터 엔드포인트로 JWK 셋 Uri를 요청한다

- 어플리케이션에서 따로 정의한 JwtDecoder 빈이 없다면 스프링 부트가 위에 있는 디폴트 빈을 등록한다.

✓ NimbusJwtDecoder.withJwkSetUri()

@Bean

public JwtDecoder jwtDecoder() {

return NimbusJwtDecoder.withJwkSetUri(properties.getJwkSetUri())

.jwsAlgorithm(SignatureAlgorithm.RS512).build();

}

- 기본적으로 스프링 부트에 의해 NimbusJwtDecoder 빈이 자동 생성될 경우 리소스 서버는 RS256 을 사용한 토큰만 신뢰하고 이 토큰만 검증할 수 있다

- JwkSetUri 에 의한 검증방식으로 NimbusJwtDecoder 를 생성할 경우 알고리즘의 종류를 변경할 수 있으나 RSA 알고리즘에 한해 변경이 가능하고 HMAC 은 지원하지 않는다

댓글남기기